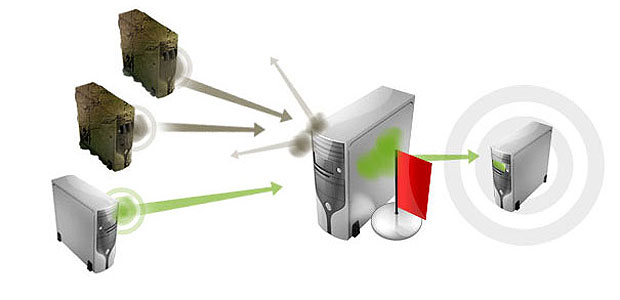

Especialistas em segurança virtual descobriram a maior série de ataques cibernéticos da história, envolvendo a infiltração de redes de 72 organizações ao redor do mundo, incluindo a Organização das Nações Unidas (ONU), governos e empresas, de acordo com informações do jornal The Guardian.

A empresa McAfee, que descobriu os ataques, disse que acredita que há um "hacker central" por trás dos ataques, mas não quis identificá-lo. Um especialista em segurança foi informado que evidências apontam que o ataque partiu da China.

A longa lista de vítimas durante os cinco anos da "campanha" inclui os governos dos Estados Unidos, Taiwan, Índia, Coreia do Sul, Vietnã e Canadá; a Associação de Nações do Sudeste Asiático (Asean); o Comitê Olímpico Internacional (COI); A Agência Mundial Antidoping (Wada, em inglês); e uma série de empresas que vão desde o setor de defesa para corporações de alta tecnologia, de acordo com o periódico inglês.

O relatório afirma ainda que diversas entidades de Japão, Suíça, Reino Unido, Indonésia, Dinamarca, Cingapura, Hong Kong e Alemanha também foram afetadas.

No caso da ONU, os hackers invadiram o sistema de computadores da secretaria da instituição em Genebra (Suíça), em 2008, e teria ficado escondido por aproximadamente dois anos, vasculhando dados secretos, segundo a McAfee.

"Até mesmo nós ficamos surpresos pela enorme variedade entre as organizações vítimas dos ataques e com a audácia dos invasores", afirmou o vice-presidente da divisão de análise de ameaças da Mcafee, Dmitri Alperovitch em um relatório de 14 páginas divulgado nesta quarta-feira. Ele assegurou no site da companhia que esse tipo de ataque busca obter mais informações confidenciais do que lucros imediatos, uma ameaça que, segundo ele, é "muito maior para companhias e Governos, já que o inimigo é tenaz e persistente".

Alperovitch afirma que esses ataques, que muitas vezes passam despercebidos, podem ter um impacto na segurança nacional e na economia dos países, já que os criminosos têm acesso a dados confidenciais. "Qualquer companhia de grande porte, com uma propriedade intelectual valiosa e informação comercial secreta esteve exposta a esses ataques ou estará em breve e a maioria das vítimas raramente detecta a intrusão ou seu impacto", alerta o executivo.

A pesquisa, realizada durante cinco anos pela Mcafee, pretende aumentar a consciência de que "todo o mundo" pode ser refém desse tipo de crime.

Com informações da EFE.

O pessoal se preocupa demais com os crackers que estão divulgando as informações, recentemente como no caso dos grupos LULZSEC e ANONIMOUS, estão esquecendo de se preocupar com aqueles crackers que não divulgam as informações, que as pegam para eles e tentam se aproveitar o máximo que podem com essa informação privilegiada...Esses sim devem ser combatidos...

Abraços,

Ricardo Aguero

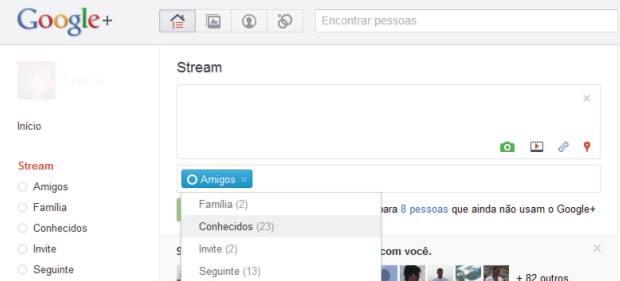

Segmentando amigos no Google+ (Foto: Reprodução/Teresa Furtado)

Segmentando amigos no Google+ (Foto: Reprodução/Teresa Furtado)

Usuários do navegador da Microsoft, sintam-se vingados. Se alguém apontar esta pesquisa, dizendo que usuários de Internet Explorer tem baixo Q.I., você ganhou o argumento: "pouca inteligência tem aquele que acredita em uma pesquisa falsa".

Usuários do navegador da Microsoft, sintam-se vingados. Se alguém apontar esta pesquisa, dizendo que usuários de Internet Explorer tem baixo Q.I., você ganhou o argumento: "pouca inteligência tem aquele que acredita em uma pesquisa falsa".

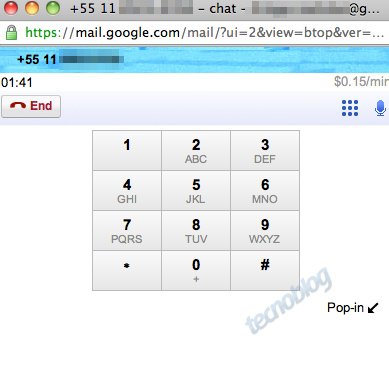

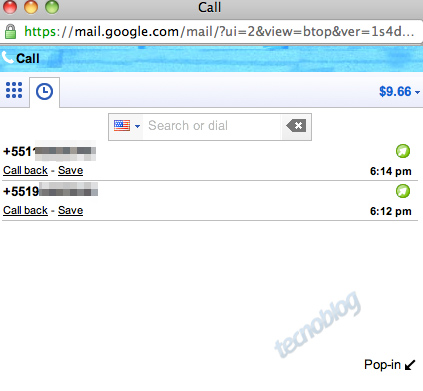

Google Voice (Foto: Reprodução)

Google Voice (Foto: Reprodução)

![Comparativo entre tarifas praticadas por Google e Skype. tarifas voice skype [Ears on] (Parte do) Google Voice no Brasil](http://googlediscovery.com/wp-content/uploads/tarifas-voice-skype.png)

![Google Voice no Android. voice android [Ears on] (Parte do) Google Voice no Brasil](http://googlediscovery.com/wp-content/uploads/voice-android.png)